窗外不远处的办公楼还稀疏亮着灯,我低头看了看时间,凌晨三点多,伸手摸出了有点褶皱的香烟,伸了个懒腰,走到窗前开始整理起思路来。

起因:由于缺钱,接了一个远程渗透的项目,为期一周。(再次由于缺钱,经过甲方爸爸的同意,脱敏写一个稿子)

目标:*.xxx.com

目的:尽可能的获取成果,且输出漏洞报告。

结果:看下去。

前期信息收集花了大概两天时间,发现目标的确存在非常多系统,但是一旦点开就是:

Fine,毕竟拔网线才是最好的防御方式,主站死磕一天,各种漏洞,都尝试了一遍,只找到一个无关痛痒的信息泄露,这样子没法交差,没法交差我就没报酬,没报酬我就买不起辣条,身为一个吃货,一日无辣条,一日无灵魂,是可忍熟不可忍。

撸了一下桌子上的英短,我继续翻找了起来,终于在一个子站,虽然这个网站已经关闭了,但是我们还是能够搜索到,得到某部门联系人名字:李xxx联系电话一个,移动电话号码一个,联系邮箱一个,还是一个qq邮箱,附带了一个qq。

由于在外部系统我们没法找到缺口进入内网,不妨换一种思路,社会工程学。这种方式顺利的话,我们可以获取到他工作机,或者私人电脑的权限,不是哪个都是一个很好的入口。

社工的本质就是让他相信你,然后以较为正常的方式去执行payload获取权限。(当然,我们不考虑线下入侵这种情况了,估计会被打骨折...)

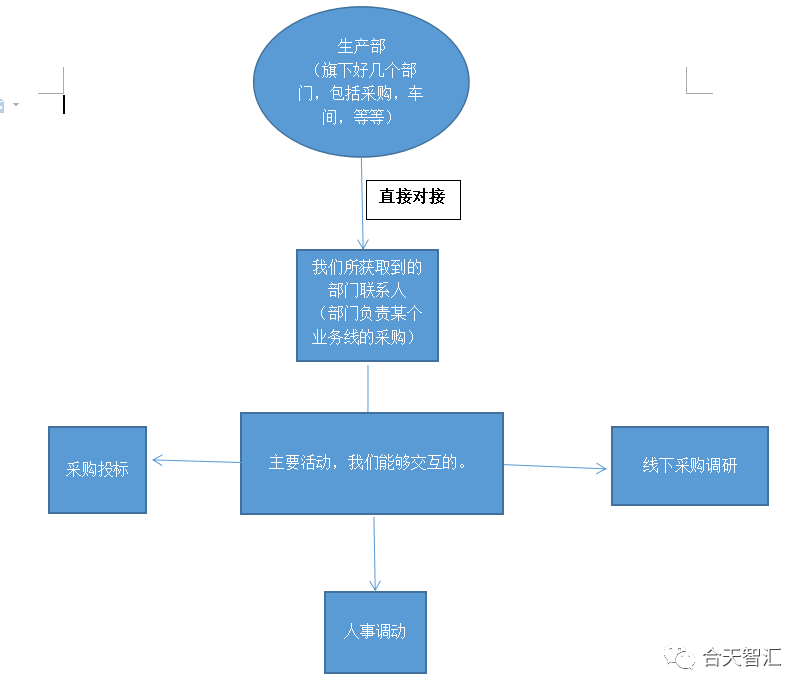

首先我们得先了解一下这个部门的职责是干什么的,然后有哪些业务,我们以什么理由去接触这个人,然后再决定payload以何种方式去投递。经过一番摸索,我们大概整理出了这个部门在集团的上下结构关系与职责相关,如下图。(灵魂画手,见谅)

搜索了大半天,还找了业内与他们部门有关的人士详细咨询了一番,本着不能利用朋友的方式,不考虑payload投递以朋友帮忙这种方式去进行。

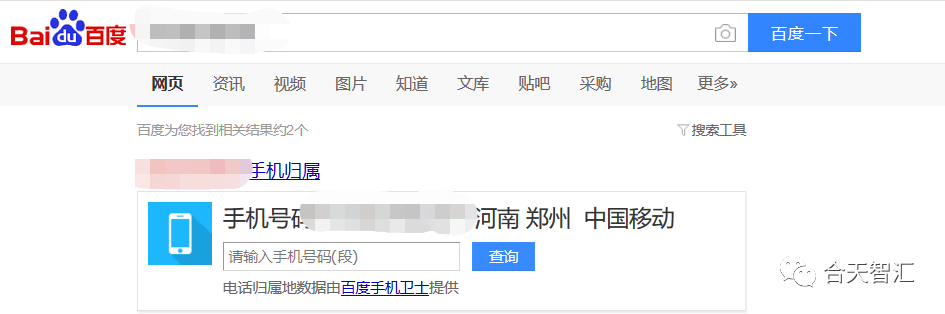

摸清楚对方的部门职责与我们能交互的方面之后,我们再来对这个人进行一些信息收集,看看能否对我们有所帮助,毕竟我们可是有了对方的手机号码和qq号码,在早些年的老一辈中,或多或少都会留下些许信息。我们看看对方的手机号码归属地:

与公司部门所在地符合。 手机号google也找不到相关信息,我们从qq入手看看。

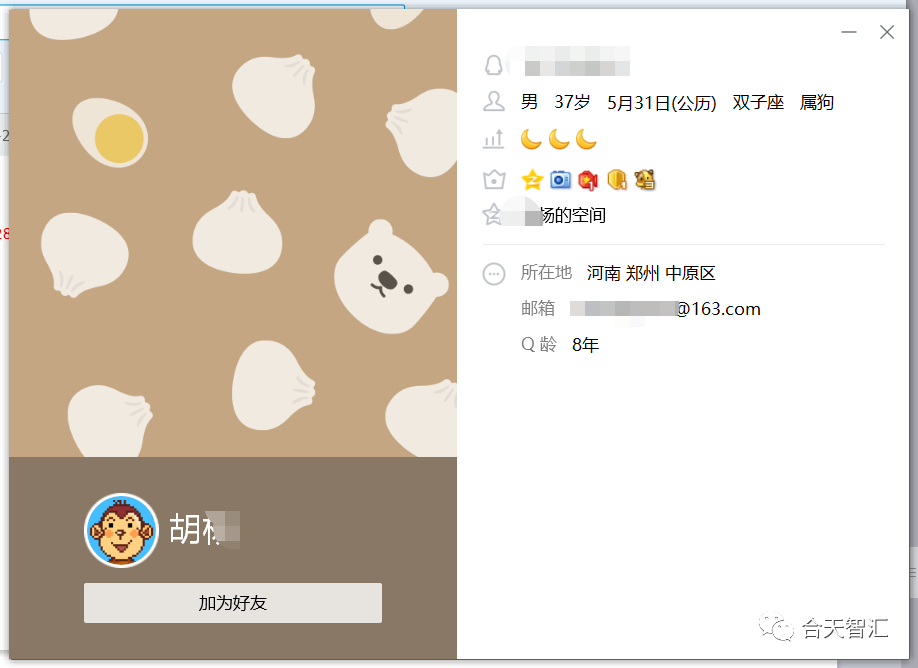

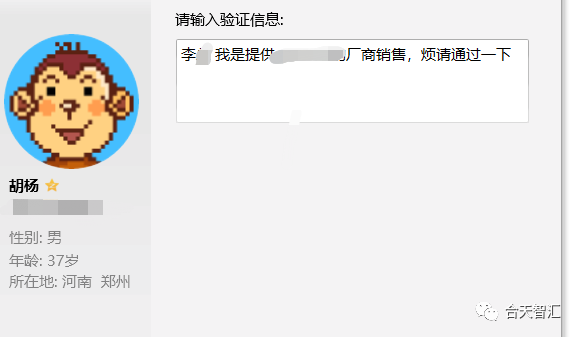

得到一个新的网易邮箱:xxxx@163.com,与新的出生年月日。我们加一下他qq以采购为理由,进一步看看能否可以在空间中找到一些有用的消息资料。

Get

但是对方显然是有一定的隐私意识的。

我进不去对方空间。没有关系,在早年的空间中,消息会有一个选项同步到腾讯微博中,很多时候都会不知不觉就勾选上了。在微信中搜一下他的qq号和手机号。得到同样的账号:

以同样的理由加上去之后,发现对方开启了朋友圈三天可查看权限。没有获取到有用的消息。

我们尝试在腾讯微博中找一下他的账号。

Emmmm一番操作猛如虎,没有结果,由于腾讯微博无法看到qq账号,我们只能以他的名字然后根据地区一点点去搜索,但是这位兄弟的名字太多同名同姓了。。。我们还可以查看一下对方的历史签名,等等,怎么我连一条签名都没看到。我们继续在搜索引擎中找一下能否找到关于此人更多的消息,比如贴吧帐号啥的。都没有收获。。

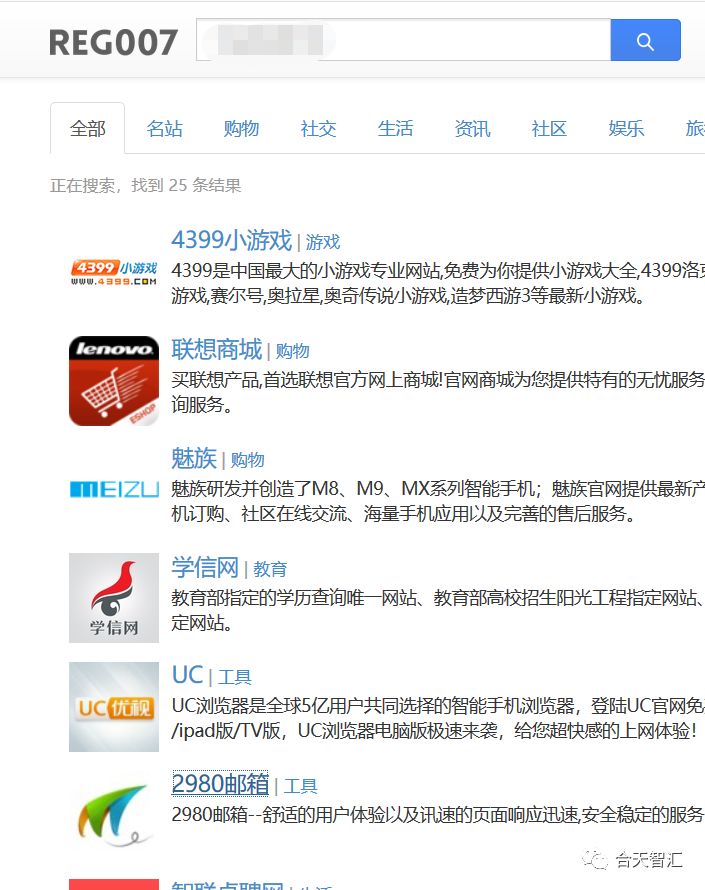

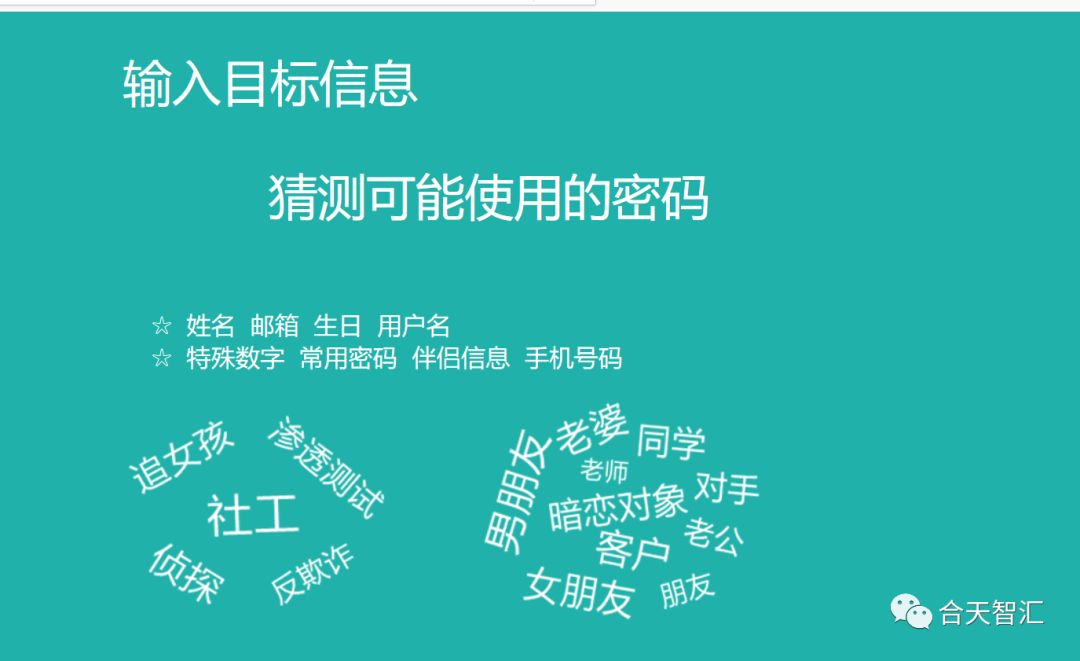

整理下思路,我们还可以去reg007找一下这个号码和两个月邮箱注册了哪些网站,然后再以生日姓名生成一个密码字典来尝试一下。

由于reg007可以查询手机和邮箱注册的网站,我们可以结合qq邮箱,网易邮箱,手机号码来整合一下对方注册的数据,然后用下面这个工具,根据对方的姓名,和在qq资料上发现的生日姓名来进行组合字典。

为了防止网站有异地登陆提醒措施,挂上对方工作地区的公开代理。

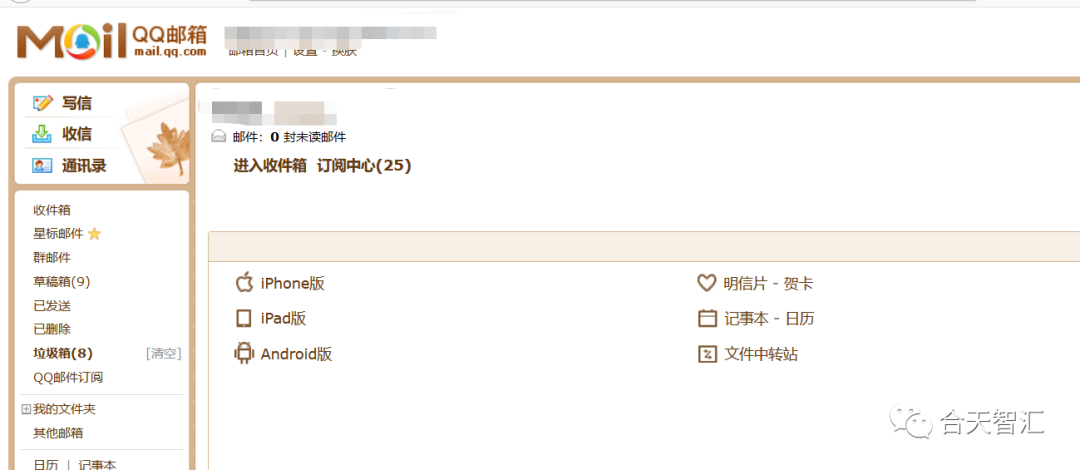

经过漫长的尝试,幸运之神终于看到我胡汉三生活的不容易了,终于登陆上对方qq邮箱。但是,对方居然设置了独立密码。

我没有放弃,随手敲了他名字的拼音进去。

仔细翻找内容,查看他最近的工作动态和我们所能利用的点。让我们来写一封信,查看一下里面的联系人。

粗略看了一下,这个部门大概有40多个人,且从邮件内容中发现目标经常会带上各种文档,exe等等,因为目标采购的是软件方面的东西。

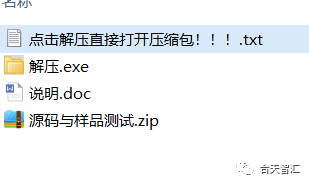

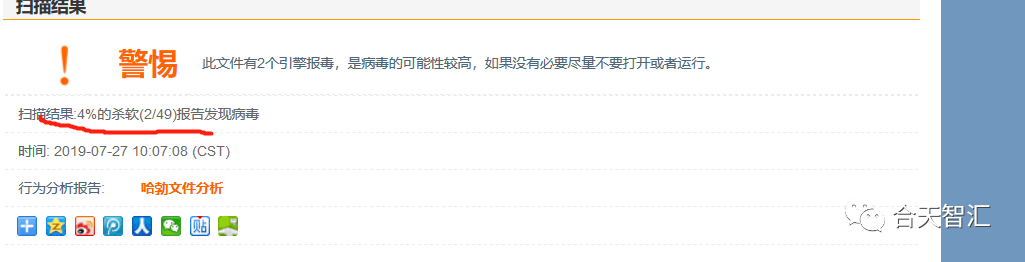

Payload的投递实在是再方便不过了,我们来仔细查看对方的邮件内容,使我们payload的投递达到看起来较为合理的邮件,且配置好我们的c2服务器,和准备好鱼儿一旦上钩,就必须以最快的速度横向和持续控制。经过一番设计,我设计了一个无法打开的压缩包,加上一个exe,和word文档。

当然exe是免杀的马子。

能查杀出来的两个杀软,在国内很少见,我们可以忽略不计。

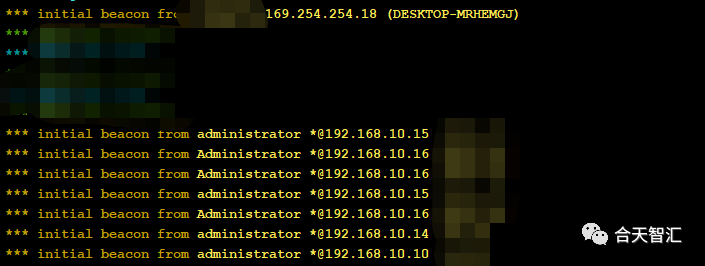

接下来我们需要选择一个时间进行投递,我这里选择的是下午两点左右,因为这时候有的人忙于工作,没有时间午休。相对来说注意力和防范力都会比较低。我这里使用的平台是cobaltstrike,选择发送之后,让我们静候佳音。

效果还是很不错的,群发了40个,半小时内上线这么多。由于设计的时候,没考虑到压缩包打不开后,他们肯定会互相联系,这时候就会发现邮箱被入侵,自己的电脑也可能已经中毒,所以我的时间非常紧迫。

且看下篇......

撕开的口子由于运气比较好,相对来说还是比较顺利,但是我们的目的是内部的系统,所以后续还有大部分的工作要去做。共勉。

声明:作者初衷用于分享与普及网络知识,若读者因此作出任何危害网络安全行为后果自负,与合天智汇及原作者无关。

社会工程攻击:了解社会工程学手段,可以大概率地帮助我们不受骗噢!

点击前往合天网安实验室可学习操作更多实验哦~